Comparar algoritmos de cifrado RSA - DSA - ECC

La criptografía de clave pública utiliza las matemáticas para crear dos claves: una Public Key para cifrar los mensajes y una Private Key para descifrarlos.

Esto garantiza que sólo el destinatario previsto pueda leer el mensaje. Los principales algoritmos utilizados son RSA, DSA y ECC, cada uno con sus propias ventajas en cuanto a rendimiento, velocidad y seguridad.

RSA es el más antiguo y es conocido por su solidez. ECC ofrece mayor seguridad con claves más pequeñas, lo que lo hace adecuado para dispositivos con una capacidad de procesamiento limitada. DSA, que apoya el Gobierno Federal de Estados Unidos, es eficaz para firmar y verificar mensajes. Estos métodos criptográficos admiten certificados digitales para la navegación segura por Internet y otros usos de la identidad digital. A medida que avanza la computación cuántica, se están desarrollando nuevos algoritmos post-cuánticos para mantener la seguridad en el futuro.

RSA, DSA y ECC son los principales algoritmos de cifrado para crear claves en Public Key Infrastructure (PKI). La PKI ayuda a gestionar la identidad y la seguridad en las comunicaciones y redes en línea. La tecnología clave de la PKI es la criptografía de clave pública, que utiliza dos claves relacionadas: una Public Key y una Private Key.

Estas claves funcionan conjuntamente para cifrar y descifrar mensajes. Este método se denomina cifrado asimétrico. Se diferencia del cifrado simétrico, que utiliza una sola clave para ambos procesos.

La ventaja del cifrado asimétrico es que la Public Key puede compartirse abiertamente, mientras que la Private Key permanece segura en el dispositivo del usuario. Esta configuración ofrece mayor seguridad que el cifrado simétrico.

Cómo se basa la criptografía de Public Key en el cifrado

La Criptografía de Clave Pública utiliza algoritmos matemáticos para crear claves. La Public Key es una serie de números aleatorios que se utilizan para cifrar mensajes. Sólo la persona a la que va dirigido el mensaje puede desbloquearlo y leerlo utilizando una Private Key, que permanece secreta y sólo ella conoce.

Las Public Keys se elaboran con complejos algoritmos que las vinculan a sus Private Keys para evitar ataques de fuerza bruta. El tamaño de la Public Key, medido en bits, afecta a su seguridad. Por ejemplo, las claves RSA de 2048 bits se utilizan habitualmente en SSL Certificates, firmas digitales y diversos certificados digitales. Este tamaño de clave proporciona suficiente seguridad para disuadir a los hackers. Organizaciones como CA/Browser Forum establecen normas mínimas para el tamaño de las claves.

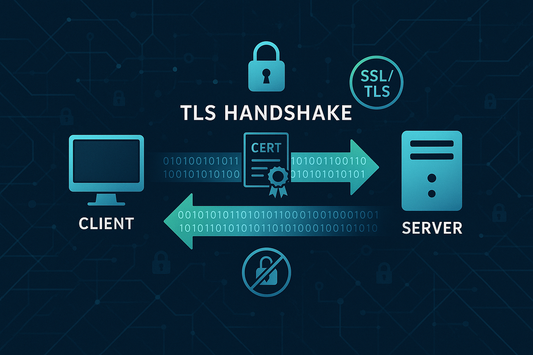

Public Key Infrastructure (PKI) permite los certificados digitales que encontramos a menudo al utilizar sitios web, aplicaciones móviles, documentos en línea y dispositivos conectados. Una aplicación bien conocida de PKI es Transport Layer Security (TLS) y Secure Sockets Layer (SSL) basados en X.509, que constituyen la base del protocolo HTTPS para la navegación segura por Internet.

Los certificados digitales también se utilizan para la firma de código de aplicaciones, firmas digitales y otros aspectos de la identidad digital y la seguridad.

Algoritmos RSA - DSA - ECC

En la Public Key Infrastructure (PKI) se utilizan tres algoritmos principales para generar claves: Rivest-Shamir-Adleman (RSA), Digital Signature Algorithm (DSA) y Elliptic Curve Cryptography (ECC).

El algoritmo RSA, creado en 1977 por Ron Rivest, Adi Shamir y Leonard Adleman, se basa en la dificultad de factorizar grandes números primos. Fue el primero en implementar el sistema Public Key / Private Key. Hoy en día, la longitud de clave habitual para RSA es de 2048 bits.

ECC se basa en las matemáticas de las curvas elípticas y ofrece una seguridad similar a RSA y DSA, pero con claves más cortas. Es el más reciente de los tres algoritmos. El Algoritmo de Firma Digital de Curva Elíptica (ECDSA) fue reconocido en 1999, seguido de Key Agreement and Key Transport Using Elliptic Curve Cryptography en 2001. ECC está certificado por FIPS y respaldado por la Agencia de Seguridad Nacional (NSA).

DSA utiliza un método diferente a RSA para generar Public y Private Keys, basándose en la exponenciación modular y el problema del logaritmo discreto. Proporciona niveles de seguridad similares a RSA con claves del mismo tamaño. DSA fue introducido por el Instituto Nacional de Estándares y Tecnología (NIST) en 1991 y se convirtió en estándar oficial en 1993.

Se pueden utilizar varios algoritmos de cifrado a la vez. Por ejemplo, los servidores Apache pueden gestionar claves RSA y DSA. Este enfoque mejora la seguridad.

Comparación de la fuerza de cifrado ECC

La principal diferencia entre ECC y RSA / DSA es que ECC proporciona una mayor seguridad para la misma longitud de clave. Una clave ECC es más segura que una clave RSA o DSA del mismo tamaño.

| Tamaño de la clave simétrica (bits) | Tamaño de clave RSA (bits) | Tamaño de la clave ECC (bits) |

| 80 | 1024 | 160 |

| 112 | 2048 | 224 |

| 128 | 3072 | 256 |

| 192 | 7680 | 384 |

| 256 | 15360 | 521 |

ECC permite una potencia criptográfica similar con claves mucho más pequeñas (aproximadamente diez veces más pequeñas). Por ejemplo, para igualar la potencia criptográfica de una clave simétrica de 112 bits, se necesita una clave RSA de 2048 bits, mientras que sólo es necesaria una clave ECC de 224 bits.

Estas claves más cortas requieren menos potencia de procesamiento para cifrar y descifrar datos. Esto hace que ECC sea ideal para dispositivos móviles, el Internet de las Cosas y otras aplicaciones con capacidades informáticas limitadas.

Por qué no se ha extendido el uso de ECC

RSA es el método de cifrado más popular, pero ECC es cada vez más conocido. RSA tiene ventaja porque se ha utilizado durante más tiempo. Sin embargo, hay razones por las que algunas personas pueden optar por evitar ECC :

- Curva de aprendizaje: ECC es más difícil de entender y adoptar que RSA. Esta complejidad puede llevar a cometer errores, lo que puede perjudicar a la ciberseguridad.

- Riesgos de seguridad : ECC corre el riesgo de sufrir ataques de canal lateral, lo que podría abrir la puerta a intentos de fuerza bruta. También es susceptible de sufrir ataques de seguridad por torsión, aunque hay formas de protegerse contra ellos.

Computación cuántica

La computación cuántica está llamada a cambiar significativamente los métodos de cifrado. Algoritmos tradicionales como RSA y ECC serán vulnerables a los ataques cuánticos, por lo que es vital que las organizaciones cambien a nuevas técnicas de cifrado. Afortunadamente, ya se están desarrollando varios algoritmos nuevos.

El NIST ha evaluado los algoritmos actuales de criptografía post-cuántica y ha seleccionado cuatro opciones eficaces: ML-KEM, CRYSTALS-Dilithium, SPHINCS+ y FALCON. Mantenerse informado sobre estos avances y las nuevas normas será crucial para que las organizaciones sigan avanzando.

-

PositiveSSL DV Single Site

Vendedor :Sectigo CAPrecio normal En €42,95 EURPrecio normal -

Trustico® DV Single Site

Vendedor :Trustico CAPrecio normal En €42,95 EURPrecio normal -

PositiveSSL DV + Wildcard

Vendedor :Sectigo CAPrecio normal En €156,95 EURPrecio normal -

Trustico® DV + Wildcard

Vendedor :Trustico CAPrecio normal En €217,95 EURPrecio normal -

Sectigo® DV Single Site

Vendedor :Sectigo CAPrecio normal En €60,95 EURPrecio normal -

PositiveSSL DV + Multi Domain

Vendedor :Sectigo CAPrecio normal En €86,95 EURPrecio normal€0,00 EURPrecio de venta En €86,95 EUR

Igualamos los precios de la competencia

Preferimos no perder su negocio, si ha encontrado un precio más barato nos aseguraremos de darle la bienvenida como cliente de Trustico® igualando el precio que ha encontrado en otro sitio.

Entradas del blog de Trustico

-

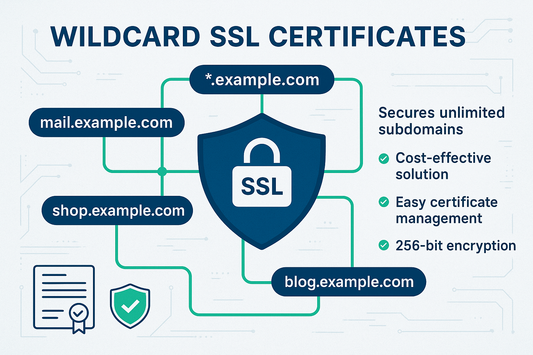

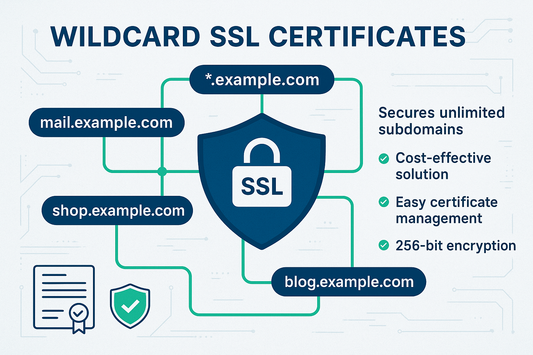

Todo sobre Wildcard SSL Certificates

Comprar certificados SSL por separado para cada uno de ellos puede resultar confuso y caro. Ahí es donde entran en juego los certificados Wildcard SSL . Hacen que proteger todo...

Todo sobre Wildcard SSL Certificates

Comprar certificados SSL por separado para cada uno de ellos puede resultar confuso y caro. Ahí es donde entran en juego los certificados Wildcard SSL . Hacen que proteger todo...

-

Aumentar las clasificaciones y la confianza - L...

key Una parte de la optimización para motores de búsqueda (SEO) es la seguridad de los sitios web, especialmente mediante el uso de certificados de SSL. Los certificados de SSL...

Aumentar las clasificaciones y la confianza - L...

key Una parte de la optimización para motores de búsqueda (SEO) es la seguridad de los sitios web, especialmente mediante el uso de certificados de SSL. Los certificados de SSL...

-

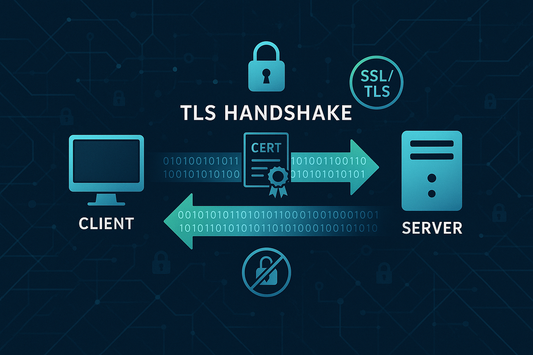

Comprensión del proceso de enlace SSL/TLS

El "handshake" SSL/TLS representa la fase inicial de negociación entre un cliente y un servidor al establecer una conexión segura. El "handshake" SSL/TLS consta de varias fases distintas, cada una...

Comprensión del proceso de enlace SSL/TLS

El "handshake" SSL/TLS representa la fase inicial de negociación entre un cliente y un servidor al establecer una conexión segura. El "handshake" SSL/TLS consta de varias fases distintas, cada una...