Comprensión del proceso de enlace SSL/TLS

Daniel MartinezCompartir

Cuando usted visita un sitio web seguro protegido por SSL Certificates, un intrincado proceso comienza entre bastidores antes de que se produzca cualquier transmisión de datos.

Este proceso crítico se conoce como "handshake" SSL/TLS y constituye la base de toda comunicación segura en Internet. Entender cómo funciona este handshake es esencial para los administradores de sistemas, desarrolladores web y cualquier persona responsable de implementar la seguridad de SSL Certificate.

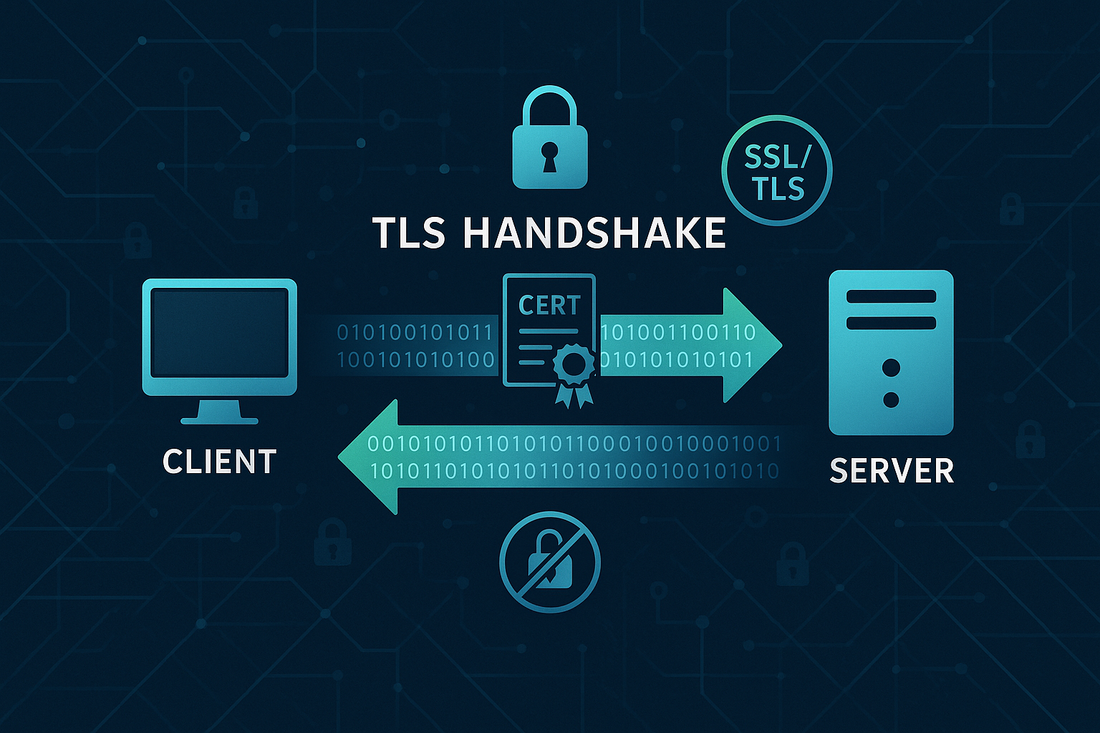

El handshake SSL/TLS es un sofisticado protocolo que establece una conexión segura entre un cliente (normalmente un navegador web) y un servidor.

Este proceso garantiza que todos los datos transmitidos entre estas partes permanezcan cifrados y protegidos de posibles escuchas o manipulaciones.

¿Qué es el proceso de apretón de manos SSL/TLS?

El apretón de manos SSL/TLS representa la fase inicial de negociación entre un cliente y un servidor cuando se establece una conexión segura.

Este proceso implica múltiples pasos en los que ambas partes se autentican mutuamente, acuerdan los métodos de cifrado y establecen las claves criptográficas que se utilizarán durante toda la sesión. Piense en ello como un proceso formal de introducción y acuerdo que debe completarse antes de que cualquier información sensible pueda transmitirse de forma segura.

Durante este apretón de manos, se realizan varias funciones críticas.

Entre ellas, la verificación de la identidad mediante la validación de SSL Certificate, la negociación del conjunto de cifrado, el acuerdo sobre la versión del protocolo y la generación de la clave simétrica. Todo el proceso suele durar apenas unos milisegundos, pero la seguridad que proporciona es inestimable.

El protocolo de enlace utiliza una combinación de cifrado asimétrico y simétrico.

Al principio, el cifrado asimétrico (mediante pares Public y Private Key ) se emplea para el intercambio seguro de claves y la autenticación. Una vez completado el handshake, el cifrado simétrico toma el relevo para la transmisión real de datos, ya que es mucho más rápido y eficaz para grandes cantidades de datos.

El proceso paso a paso del apretón de manos SSL/TLS

El apretón de manos SSL/TLS consta de varias fases distintas, cada una de las cuales cumple una función específica a la hora de establecer una comunicación segura.

La primera fase comienza con el mensaje Client Hello.

Cuando un cliente inicia una conexión con un servidor protegido por SSL Certificate, envía un mensaje Client Hello que contiene la versión más alta del protocolo SSL/TLS que admite el cliente, un número generado aleatoriamente para su uso posterior, una lista de conjuntos de cifrado con los que puede trabajar el cliente y cualquier extensión SSL Certificate que admita el cliente.

El servidor responde con un mensaje Server Hello.

Este incluye la versión del protocolo SSL/TLS seleccionada de entre las versiones soportadas por el cliente, otro número generado aleatoriamente por parte del servidor, el conjunto de cifrado elegido de entre la lista del cliente y el identificador de sesión para esta conexión en particular. Esta negociación garantiza que ambas partes utilizan métodos de cifrado y versiones de protocolo compatibles.

A continuación viene la fase de presentación de SSL Certificate.

El servidor envía su SSL Certificate al cliente, que contiene el Public Key del servidor, la información de identidad del servidor y la firma digital del Certificate Authority (CA).

SSL Certificate Validación y autenticación

Una vez que el cliente recibe el SSL Certificate del servidor, debe verificar la autenticidad y validez del SSL Certificate.

Este proceso de verificación implica varias comprobaciones. El cliente verifica que el SSL Certificate ha sido emitido por un Certificate Authority (CA) de confianza, confirma que el SSL Certificate no ha caducado, comprueba que el SSL Certificate no ha sido revocado y se asegura de que el Common Name (CN) o el Subject Alternative Name (SAN) coinciden con el dominio del servidor.

Si la validación de SSL Certificate falla en algún punto, el proceso de handshake finaliza.

El cliente mostrará una advertencia de seguridad al usuario. Por eso, elegir un proveedor de SSL Certificate de confianza es crucial para mantener una experiencia de usuario fluida y evitar advertencias de seguridad que puedan ahuyentar a los visitantes.

Intercambio de claves y generación previa del secreto maestro

Tras la validación satisfactoria de SSL Certificate, comienza la fase de intercambio de claves.

El cliente genera un pre-secreto maestro, que es un valor aleatorio utilizado para crear las claves de cifrado simétricas de la sesión. Este pre-secreto maestro se cifra utilizando el Public Key del servidor a partir del SSL Certificate y se envía al servidor. Sólo el servidor, que posee el Private Key correspondiente, puede descifrar este pre-secreto maestro.

La seguridad de esta fase depende totalmente de la fortaleza del par de claves SSL Certificate.

Las modernas SSL Certificates admiten varias longitudes de clave, incluidas las claves 2048-bit RSA y ECC, lo que proporciona una sólida seguridad al proceso de intercambio de claves. La elección del tipo y la longitud de la clave influye tanto en los niveles de seguridad como en el rendimiento.

Tanto el cliente como el servidor poseen el mismo secreto premaster y los dos números aleatorios intercambiados anteriormente.

Utilizando un algoritmo predeterminado, ambas partes generan de forma independiente el mismo conjunto de claves de cifrado simétricas a partir de estos valores compartidos, lo que garantiza que ambas partes dispongan de claves idénticas sin necesidad de transmitir las claves simétricas reales a través de la red.

Derivación de la clave de sesión y activación del cifrado

La fase final del apretón de manos consiste en derivar las claves de sesión y activar el conjunto de cifrado elegido.

Utilizando el secreto premaster y los valores aleatorios intercambiados anteriormente, tanto el cliente como el servidor generan varias claves: una clave de escritura del cliente para cifrar los datos enviados del cliente al servidor, una clave de escritura del servidor para cifrar los datos enviados del servidor al cliente, y vectores de inicialización para determinados modos de cifrado.

Una vez generadas estas claves, ambas partes envían un mensaje Change Cipher Spec.

A continuación, ambas partes envían un mensaje Finished, que es el primer mensaje cifrado con las nuevas claves de sesión. Este mensaje contiene un hash de todos los mensajes de enlace anteriores, lo que permite a cada parte verificar que el enlace se ha completado con éxito y sin manipulaciones.

Diferentes tipos de handshake SSL/TLS

No todos los handshakes SSL/TLS son idénticos.

El proceso puede variar dependiendo del tipo de SSL Certificate, del conjunto de cifrado seleccionado y de si se está utilizando la reanudación de sesión.

Los handshakes completos ocurren cuando un cliente se conecta a un servidor por primera vez o cuando la reanudación de sesión no está disponible.

Los apretones de manos abreviados se producen cuando se utiliza la reanudación de sesión, lo que permite a los clientes volver a conectarse utilizando parámetros de sesión previamente establecidos, reduciendo significativamente el tiempo de conexión.

SSL Certificates soportan tanto los handshakes completos como los abreviados.

Las modernas SSL Certificates están diseñadas con funciones avanzadas que admiten optimizaciones del apretón de manos como TLS 1.3, que reduce el número de idas y vueltas necesarias para establecer conexiones seguras.

TLS 1.3 Mejoras en el apretón de manos

La última versión del protocolo TLS, TLS 1.3, introduce mejoras significativas en el proceso de handshake.

Estas mejoras reducen la latencia, mejoran la seguridad y simplifican el proceso en general. Los handshakes de TLS 1.3 requieren menos viajes de ida y vuelta entre el cliente y el servidor, estableciendo a menudo conexiones seguras en un solo viaje de ida y vuelta en comparación con los dos o tres que requerían las versiones anteriores.

TLS 1.3 Elimina la compatibilidad con suites de cifrado más antiguas y menos seguras e implementa por defecto el secreto perfecto.

Esto significa que, incluso si la dirección Private Key de un servidor se ve comprometida en el futuro, el tráfico cifrado previamente registrado no podrá descifrarse. Las modernas SSL Certificates son totalmente compatibles con TLS 1.3, lo que garantiza que los sitios web y las aplicaciones puedan beneficiarse de estas mejoras.

El handshake simplificado de TLS 1.3 también reduce la superficie de ataque.

Elimina la complejidad innecesaria y las posibles vulnerabilidades presentes en versiones anteriores del protocolo. SSL Certificates con soporte para TLS 1.3 se beneficia de estas mejoras de seguridad a la vez que mantiene la compatibilidad con sistemas más antiguos.

Problemas comunes del Handshake y resolución de problemas

A pesar de la solidez del proceso de enlace SSL/TLS, existen varios problemas que pueden impedir el establecimiento de una conexión satisfactoria.

Entre los problemas más comunes se incluyen los fallos de validación de SSL Certificate, los desajustes en el conjunto de cifrado, las incompatibilidades entre versiones de protocolo y los problemas de conectividad de red.

SSL Certificate Los fallos de validación se encuentran entre los problemas de handshake más frecuentes.

Pueden deberse a SSL Certificates caducado, cadenas SSL Certificate incorrectas, nombres de dominio que no coinciden o SSL Certificates de autoridades que no son de confianza. La construcción adecuada de la cadena SSL Certificate y la validación precisa del dominio ayudan a minimizar estos problemas.

Los desajustes en el conjunto de cifrado se producen cuando el cliente y el servidor no pueden ponerse de acuerdo sobre un método de cifrado común.

Esto suele ocurrir cuando una de las partes sólo admite suites de cifrado obsoletas, mientras que la otra requiere opciones modernas y seguras. Las modernas SSL Certificates admiten una amplia gama de suites de cifrado, lo que garantiza la compatibilidad tanto con los sistemas heredados como con los requisitos de seguridad actuales.

Optimización del rendimiento de los apretones de manos SSL/TLS

Aunque la seguridad es la principal preocupación, el rendimiento de los handshakes afecta significativamente a la experiencia del usuario.

Los handshakes lentos pueden aumentar el tiempo de carga de la página y crear retrasos frustrantes para los visitantes del sitio web. Varias técnicas de optimización pueden mejorar el rendimiento del handshake sin comprometer la seguridad.

La reanudación de sesión es una de las técnicas de optimización más eficaces.

Al almacenar en caché los parámetros de sesión, los clientes pueden reconectarse a los servidores utilizando handshakes abreviados que requieren menos recursos computacionales y viajes de ida y vuelta por la red. SSL Certificates admite varios mecanismos de reanudación de sesión, incluidos los identificadores de sesión y los tickets de sesión.

SSL Certificate La optimización de las cadenas es otro factor importante.

Las cadenas SSL Certificate más cortas reducen la cantidad de datos transmitidos durante el apretón de manos, mientras que una configuración intermedia adecuada de SSL Certificate garantiza que los clientes puedan construir rutas de confianza completas hacia las autoridades raíz.

Consideraciones de seguridad y buenas prácticas

El proceso de handshake SSL/TLS requiere una implementación y configuración adecuadas para mantener la seguridad.

Deben seguirse varias prácticas recomendadas al implementar SSL Certificates para garantizar la máxima protección contra diversos vectores de ataque.

Utilizar siempre la última versión soportada de TLS manteniendo la compatibilidad con clientes legítimos.

Deshabilite la compatibilidad con protocolos obsoletos como SSL 2.0 y SSL 3.0, que contienen vulnerabilidades conocidas. Configure los conjuntos de cifrado para preferir opciones modernas y seguras, evitando al mismo tiempo algoritmos débiles o obsoletos.

La renovación y supervisión periódicas de SSL Certificate son esenciales para mantener la seguridad.

Los SSL Certificates caducados provocan fallos en el handshake y advertencias de seguridad, lo que puede alejar a los usuarios de su sitio web. Trustico® ofrece servicios de supervisión de SSL Certificate y recordatorios de renovación para ayudar a evitar problemas de caducidad.

Elección de SSL Certificate para un rendimiento óptimo

Los distintos tipos de SSL Certificates pueden afectar al rendimiento y la seguridad del handshake de diversas maneras.

Domain Validation (DV) SSL Certificates suelen tener los tiempos de emisión más rápidos y los requisitos de validación más sencillos, por lo que son ideales para las necesidades básicas de cifrado. Organization Validation (OV) y Extended Validation (EV) SSL Certificates proporcionan una verificación de identidad adicional.

Wildcard y Multi Domain SSL Certificates pueden afectar al rendimiento del handshake.

Estos tipos de SSL Certificate permiten proteger varios dominios o subdominios con un único SSL Certificate, lo que simplifica la gestión al tiempo que mantiene la seguridad. Trustico® ofrece varias opciones de SSL Certificate para satisfacer diferentes necesidades organizativas.

Futuro de la tecnología Handshake SSL/TLS

El proceso de apretón de manos SSL/TLS sigue evolucionando con las nuevas tecnologías y requisitos de seguridad.

Las tendencias emergentes incluyen la preparación de criptografía post-cuántica, características de privacidad mejoradas y mayores optimizaciones de rendimiento.

La criptografía post-cuántica representa una importante consideración de futuro.

Los ordenadores cuánticos pueden llegar a ser capaces de romper los actuales sistemas criptográficos de clave pública. Se están investigando algoritmos resistentes a la cuántica que podrían integrarse en futuras versiones de TLS.

Las funciones de privacidad mejoradas pretenden proteger aún más información durante el proceso de apretón de manos.

Encrypted Client Hello (ECH) impide a los observadores de la red determinar qué sitios web concretos visitan los usuarios, incluso cuando se supervisa el tráfico cifrado. A medida que estas tecnologías maduren, SSL Certificates las soportará para ofrecer la máxima protección de la privacidad.

Comprendiendo los Fundamentos del Handshake SSL/TLS

Comprender el proceso handshake SSL/TLS es crucial para cualquier responsable de la seguridad web.

El proceso de handshake puede parecer complejo, pero con SSL Certificates correctamente configurado, se convierte en un método fluido y altamente seguro para establecer comunicaciones cifradas.

SSL Certificates optimizan todos los aspectos del proceso handshake, desde los mensajes iniciales de hola del cliente hasta la activación final del cifrado.

Trustico® ofrece amplias opciones de SSL Certificate para garantizar que pueda encontrar la solución adecuada para sus requisitos específicos de seguridad y rendimiento, respaldada por las normas de seguridad líderes del sector y un soporte técnico experto.